Lebih dari 3,6 juta server MySQL terbuka di Internet dan dapat di query, menjadikannya target yang menarik bagi peretas. Dari server MySQL yang dapat diakses ini, 2,3 juta terhubung melalui IPv4, dengan 1,3 juta perangkat melalui IPv6. Meskipun layanan web dan aplikasi biasanya terhubung ke database jarak jauh, instance ini sebenarnya harus dikunci sehingga hanya perangkat yang berwenang yang dapat terhubung dengannya. Selanjutnya, server publik terbuka harus selalu disertai dengan kebijakan pengguna yang ketat, mengubah port akses default (3306), mengaktifkan pencatatan biner, memantau semua kueri dengan cermat, dan enkripsi.

3,6 juta server MySQL terbuka

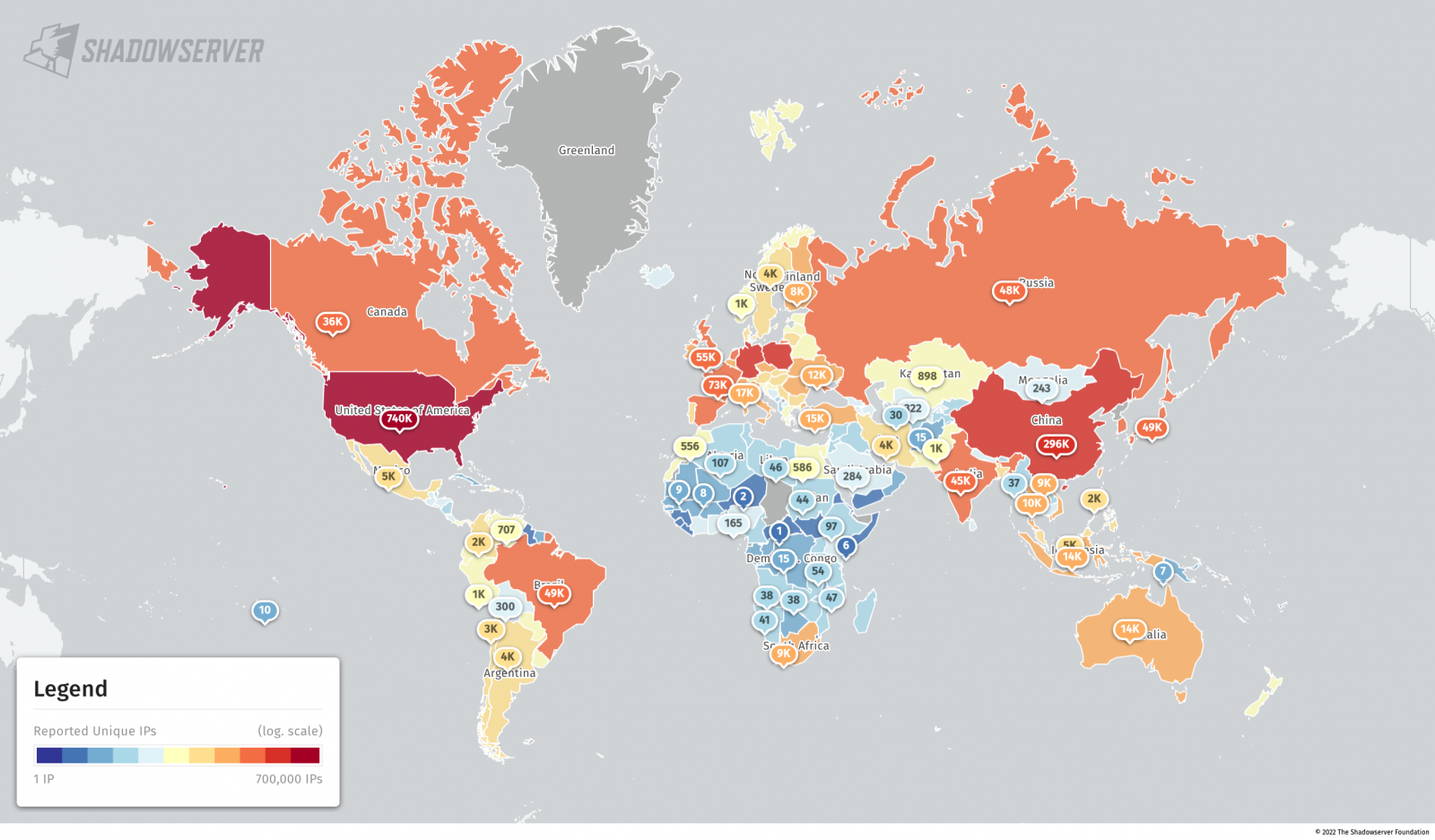

Dalam pemindaian yang dilakukan oleh kelompok riset keamanan siber The Shadowserver Foundation, analis menemukan 3,6 juta server MySQL yang terpapar menggunakan port default, port TCP 3306. Negara dengan server MySQL yang paling mudah diakses adalah Amerika Serikat, melebihi 1,2 juta. Negara lain yang jumlahnya cukup besar adalah China, Jerman, Singapura, Belanda, dan Polandia.

Hasil scan secara detail adalah sebagai berikut:

Total populasi yang terpapar pada IPv4: 3.957.457

Total populasi yang terpapar pada IPv6: 1.421.010

Total tanggapan "Server Greeting" pada IPv4: 2.279.908

Total tanggapan "Server Greeting" pada IPv6: 1.343.993

67% dari semua layanan MySQL yang ditemukan dapat diakses dari internet

Untuk mempelajari cara mendeploy server MySQL dengan aman dan menutup celah keamanan yang mungkin mengintai di sistem Anda, Shadow Server menyarankan admin untuk membaca panduan ini untuk versi 5.7 atau untuk versi 8.0.

Broker data yang menjual basis data curian telah memberi tahu bahwa salah satu vektor paling umum untuk pencurian data adalah basis data yang tidak diamankan dengan benar, yang harus selalu dikunci oleh admin untuk mencegah akses jarak jauh yang tidak sah.

Gagal mengamankan server database MySQL dapat mengakibatkan kebocoran data, serangan destruktif, permintaan tebusan, infeksi trojan akses jarak jauh (RAT), atau bahkan infeksi Cobalt Strike.

Semua skenario ini memiliki konsekuensi yang parah bagi organisasi yang terkena dampak, jadi sangat penting untuk menerapkan praktik keamanan yang sesuai dan menghapus perangkat Anda agar tidak dapat diakses pada pemindaian jaringan sederhana