Varian Linux baru dari trojan akses jarak jauh (RAT) Bifrost menggunakan beberapa teknik penghindaran baru, termasuk penggunaan domain palsu yang dibuat agar tampak sebagai bagian dari VMware.

Pertama kali diidentifikasi dua puluh tahun yang lalu, Bifrost adalah salah satu RAT yang paling lama beredar. Yang menginfeksi pengguna melalui lampiran email berbahaya atau situs pengirim bermuatan dan kemudian mengumpulkan informasi sensitif dari host.

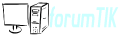

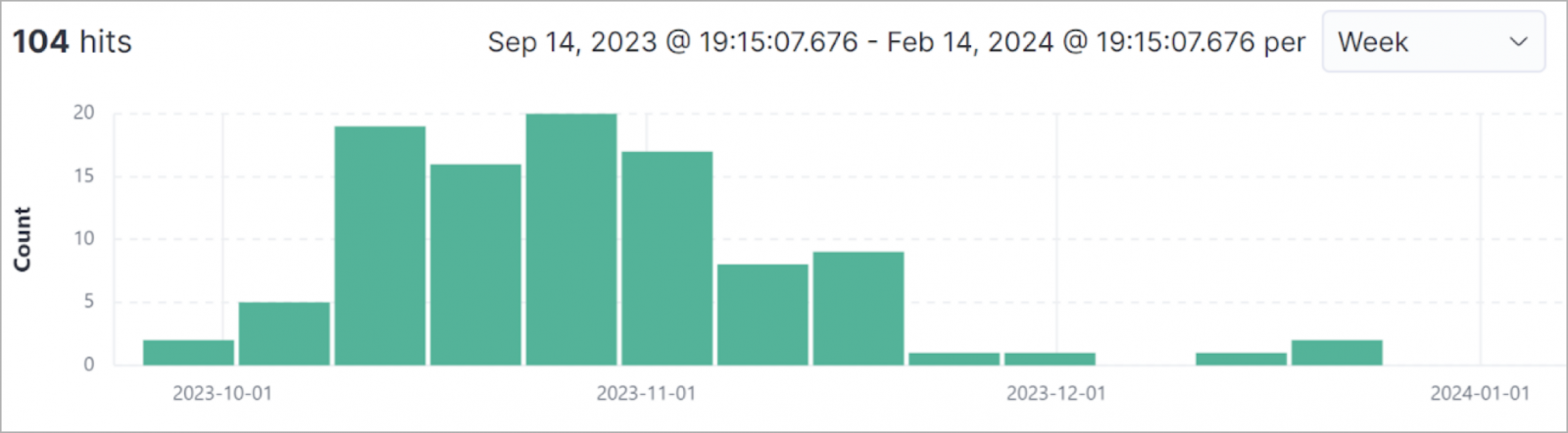

Peneliti Unit 42 dari Palo Alto Networks melaporkan mengamati lonjakan aktivitas Bitfrost baru-baru ini, yang menyebabkan mereka melakukan penyelidikan yang mengungkap varian baru yang lebih tersembunyi.

Taktik Bitfrost baru

Analisis sampel Bitfrost terbaru oleh peneliti Unit 42 telah menemukan beberapa pembaruan menarik yang meningkatkan kemampuan operasional dan penghindaran dari malware.

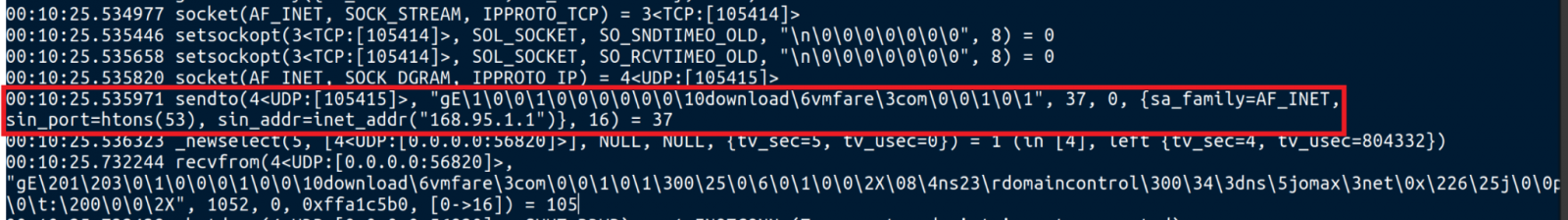

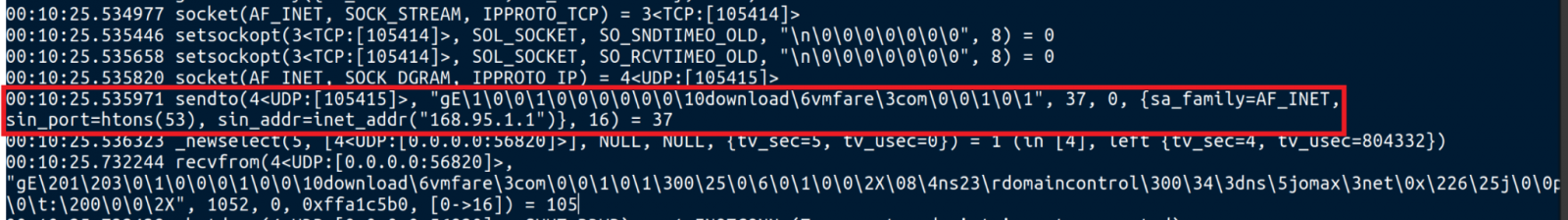

Pertama, server perintah dan kontrol (C2) tempat malware terhubung menggunakan domain "download.vmfare[.]com", yang tampak mirip dengan domain VMware yang sah, sehingga mudah terlewatkan selama pemeriksaan.

Domain palsu itu diresolve dengan menghubungi server DNS publik yang berbasis di Taiwan, sehingga penelusuran dan pemblokiran menjadi lebih sulit.

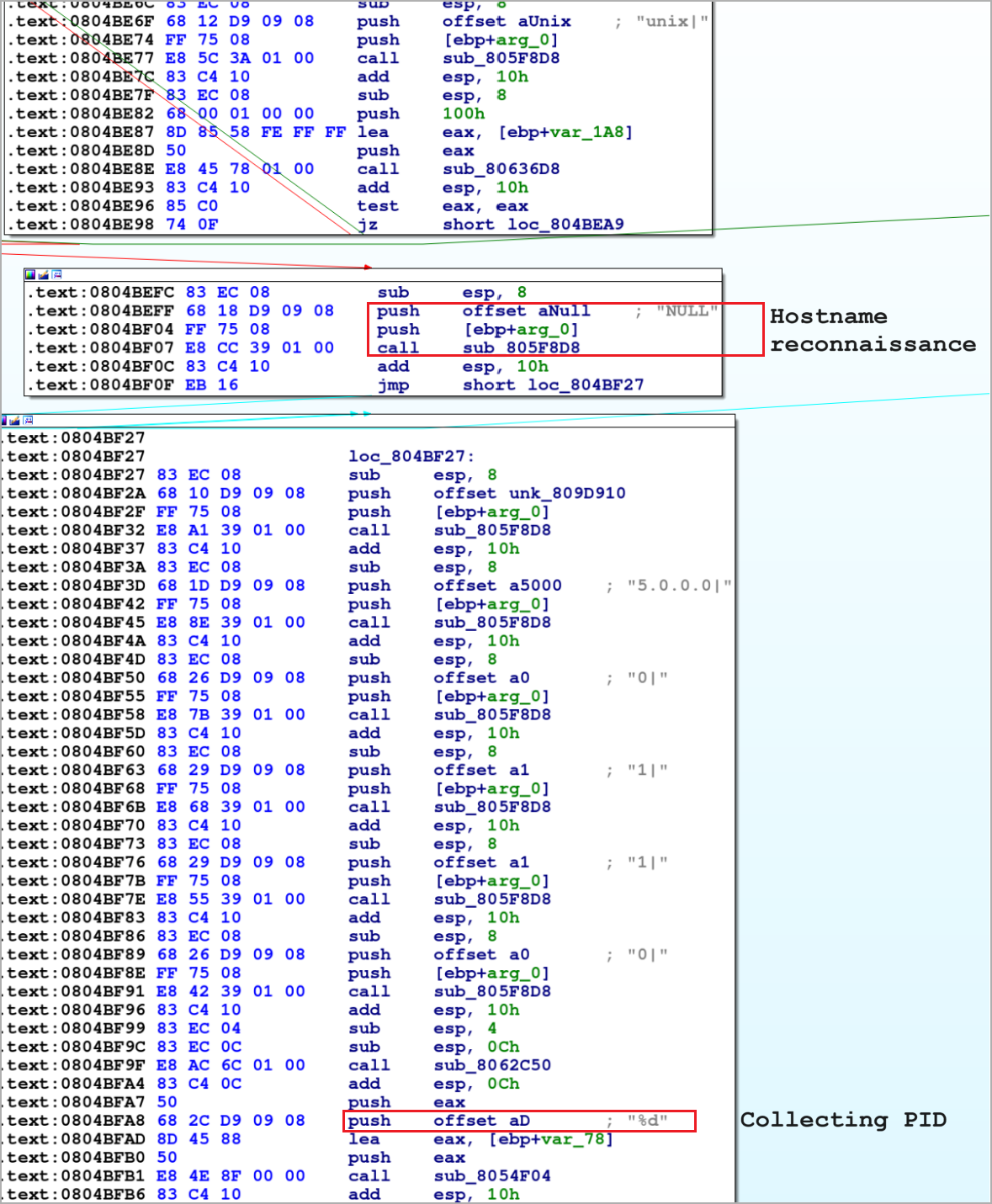

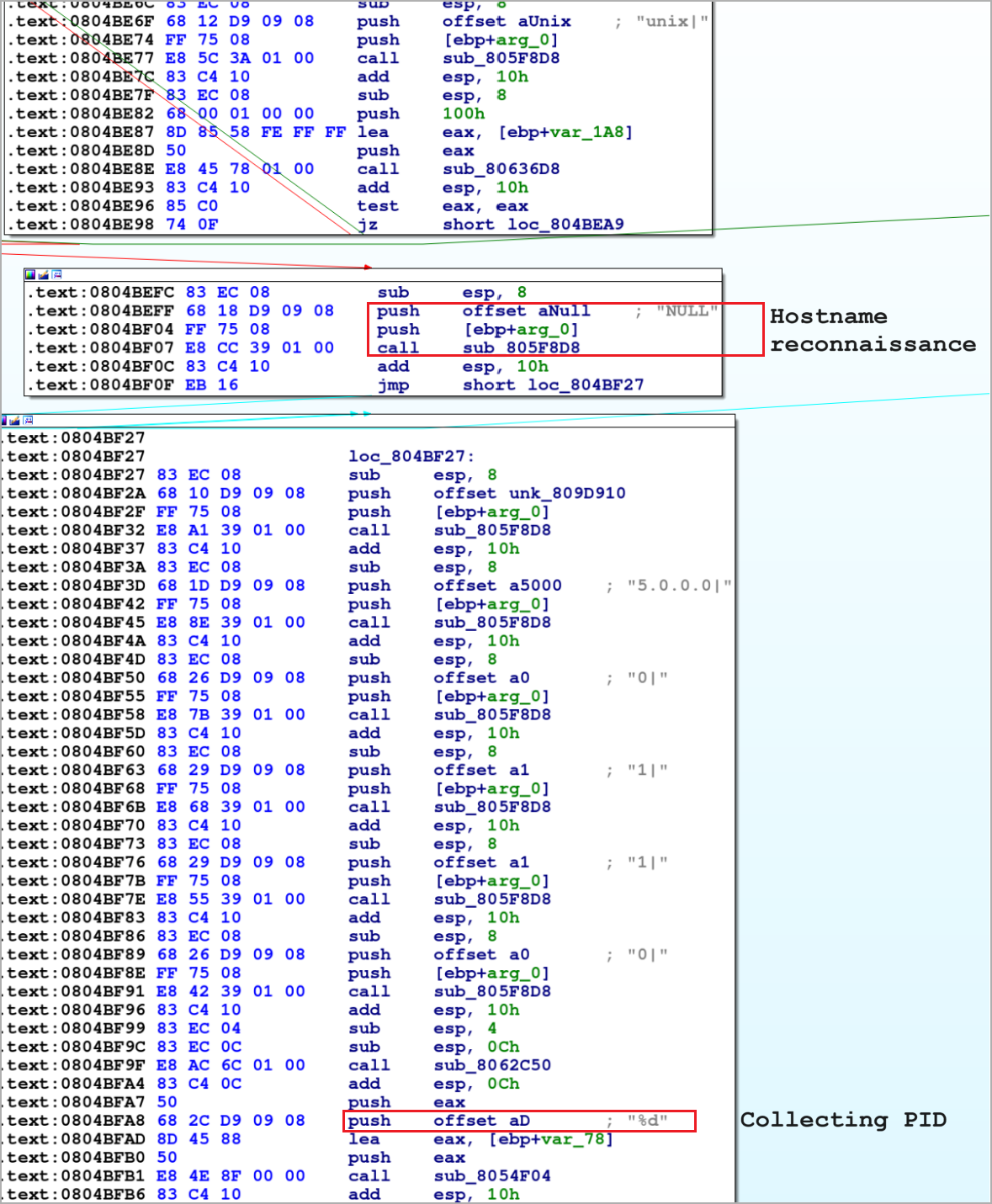

Di sisi teknis malware, biner dikompilasi dalam bentuk yang dilucuti tanpa informasi debug atau tabel simbol apa pun, sehingga membuat analisisnya lebih sulit.

Bitfrost mengumpulkan nama host korban, alamat IP, dan ID proses, kemudian menggunakan enkripsi RC4 untuk mengamankannya sebelum transmisi, dan kemudian mengekstraknya ke C2 melalui soket TCP yang baru dibuat.

Temuan baru lainnya dalam laporan Unit 42 adalah Bitfrost versi ARM, yang memiliki fungsi yang sama dengan sampel x86 yang dianalisis.

Kemunculan build tersebut menunjukkan bahwa penyerang berniat memperluas cakupan penargetan mereka ke arsitektur berbasis ARM yang kini semakin umum di berbagai lingkungan.

Meskipun Bitfrost mungkin bukan ancaman yang sangat canggih atau salah satu malware yang paling banyak didistribusikan, penemuan yang dibuat oleh tim Unit 42 memerlukan peningkatan kewaspadaan.

Pertama kali diidentifikasi dua puluh tahun yang lalu, Bifrost adalah salah satu RAT yang paling lama beredar. Yang menginfeksi pengguna melalui lampiran email berbahaya atau situs pengirim bermuatan dan kemudian mengumpulkan informasi sensitif dari host.

Peneliti Unit 42 dari Palo Alto Networks melaporkan mengamati lonjakan aktivitas Bitfrost baru-baru ini, yang menyebabkan mereka melakukan penyelidikan yang mengungkap varian baru yang lebih tersembunyi.

Taktik Bitfrost baru

Analisis sampel Bitfrost terbaru oleh peneliti Unit 42 telah menemukan beberapa pembaruan menarik yang meningkatkan kemampuan operasional dan penghindaran dari malware.

Pertama, server perintah dan kontrol (C2) tempat malware terhubung menggunakan domain "download.vmfare[.]com", yang tampak mirip dengan domain VMware yang sah, sehingga mudah terlewatkan selama pemeriksaan.

Domain palsu itu diresolve dengan menghubungi server DNS publik yang berbasis di Taiwan, sehingga penelusuran dan pemblokiran menjadi lebih sulit.

Di sisi teknis malware, biner dikompilasi dalam bentuk yang dilucuti tanpa informasi debug atau tabel simbol apa pun, sehingga membuat analisisnya lebih sulit.

Bitfrost mengumpulkan nama host korban, alamat IP, dan ID proses, kemudian menggunakan enkripsi RC4 untuk mengamankannya sebelum transmisi, dan kemudian mengekstraknya ke C2 melalui soket TCP yang baru dibuat.

Temuan baru lainnya dalam laporan Unit 42 adalah Bitfrost versi ARM, yang memiliki fungsi yang sama dengan sampel x86 yang dianalisis.

Kemunculan build tersebut menunjukkan bahwa penyerang berniat memperluas cakupan penargetan mereka ke arsitektur berbasis ARM yang kini semakin umum di berbagai lingkungan.

Meskipun Bitfrost mungkin bukan ancaman yang sangat canggih atau salah satu malware yang paling banyak didistribusikan, penemuan yang dibuat oleh tim Unit 42 memerlukan peningkatan kewaspadaan.